- Back to Home »

- ARP Attack

Posted by : ZxMarchia

Thursday, March 14, 2019

Assalamualaikum Warahmatullahi Wabarakatuh.

Kembali lagi dengan saya Admin yang paling gans :v Tito Sembiring . Pada artikel kali ini saya akan menjelaskan apa itu ARP Spoofing Attack serta cara kerjanya.

Sebelum lanjut alangkah baik nya berdoa dulu supaya anda bisa menyerap nya dengan baik :v

Ok tanpa banyak-banyak bacot langsung saja....

Cekidooootttt....!1!1!

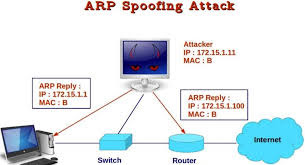

ARP (Address Resolution Protocol) adalah network protocol yang berfungsi untuk memetakan network layer protocol address dengan data link layer hardware address. Misalnya, ARP digunakan untuk mengelompokkan IP Address dengan MAC Address yang sesuai dalam satu Local Area Network. Teknik hacking ARP attack ini adalah dengan memanfaatkan penggandaan MAC Address.

Setelah proses kompilasi skrip “arpret.c” di sistem operasi Linux Slackware, lalu kita akan mencoba mengirimkan sebuah ARP-reply palsu kepada komputer 192.168.10.7 dimana headernya kita memberikan MAC address penyusup tapi dengan IP 192.168.10.4 yang bertindak sebagai gateway dengan maksud komputer agar komputer penyusup dianggap gateway oleh komputer 192.168.10.7. Kita mengatur kernel agar bisa melakukan meneruskan paket dengan perintah dalam konsole Linux seperti di bawah ini :

# echo ”1” > /proc/sys/net/ipv4/ip_forwarding

Dilanjutkan dengan kompilasi skrip dan menjalankan skrip dengan opsi menggunakan kartu Ethernet eth0. Header ARP-reply berisi alamat IP gateway 192.168.10.4 tapi dengan MAC address 00:1e:ec:c4:86:67 lalu dikirimkan ke IP 192.168.10.6 dan opsi –k2 dengan maksud proses meracuni ARP cache dilakukan secara terus-menerus.

./arpret -i eth0 -s 192.168.10.4 -S 00:1e:ec:c4:86:67 -d 192.168.10.7 -D 00:50:ba:83:1b:d1 -k2

Hal diatas mengakibatkan ter-manipulasinya isi cache ARP yang sebelumnya cache untuk komputer gateway adalah 00:0C:F1:96:A7:1C tapi berubah menjadi MAC address dari komputer penyusup 00:1e:ec:c4:86:67. Seperti yang terlihat pada gambar dibawah ini pada komputer 192.168.10.7 yang menjalankan sistem operasi MS Windows XP SP2 dengan mengetikkan arp –a untuk melihat semua ARP cache yang tersimpan.

Dan berikut gambar ARP cache setelah diracuni menyimpan MAC address penyusup untuk alamat IP 192.168.10.4.

Dalam setiap host dan perangkat switch dalam jaringan menyimpan catatan daftar MAC dan IP Address yang disebut dengan ARP cache. Sistem akan menggunakan ARP cache untuk berhubungan dengan host lain dalam pertukaran data. Jika alamat tidak terdapat dalam daftar di memori atau ARP cache, sistem akan menggunakan ARP untuk mencari tahu MAC address pada host tujuan dan perangkat switch menggunakan tabel ARP untuk membatasi trafik hanya untuk MAC address yang terdaftar pada port.

Sebelum serangan terjadi ARP cache dalam keadaan normal menyimpan alamat MAC dari tujuan transmisi data. Target penyadapan adalah di antara dua mesin yang terhubung pada jaringan yang sama dengan penyusup yaitu korban 1 pada IP 192.168.10.4 (00:0C:F1:96:A7:1C) dengan mesin korban 2 pada IP 192.168.10.7 (00:0C:F1:86:E3:35) dan mesin penyusup pada IP (00:1e:ec:c4:86:67). Pada serangan dilakukan sang penyusup akan melakukan pengiriman paket ARP-Reply yang berisi MAC dari mesin penyusup.

Penyusup —> korban 1 : (IP korban 2) is at (MAC penyusup)

Penyusup —> korban 2 : (IP korban 1) is at (MAC penyusup)

Penyusup —> korban 2 : (IP korban 1) is at (MAC penyusup)

Jika kita analisa paket-paket yang dikirimkan penyusup ke korban menggunakan aplikasi bantu untuk analisa paket dalam jaringan yang bernama wireshark akan tampak seperti dibawah ini :

Seperti yang kita lihat komputer penyusup mengirim ARP-reply kepada IP 192.168.10.4 berikut dengan alamat MAC dari komputer penyusup 00:1e:ec:c4:86:67 dan hal yang sama dikirimkan ARP-reply kepada IP 192.168.10.7 berikut dengan alamat MAC dari komputer penyusup 00:1e:ec:c4:86:67. Lalu lintas yang terjadi antara korban 1 dan korban 2 akan diterima terlebih dahulu oleh komputer penyusup sebelum di teruskan ke tujuan data yang bisa disadap adalah transmisi tidak menggunakan enkripsi atau berbasis plain text seperti TELNET, FTP, POP, RLOGIN, SSH1, ICQ, SMB, NS, MySQL, HTTP, NNTP, X11, NAPSTER, IRC, RIP, BGP, SOCKS 5, IMAP 4, VNC, LDAP, NFS, SNMP, HALF LIFE, QUAKE 3, MSN, YMSG.

Sekian dari saya, mungkin hanya itu yang dapat saya jelaskan, untuk lebih lanjutnya silahkan hubungi admin melalui alamat E-Mail.

Spesial Thanks To :

Allah SWT

Zone-Xploiter

Tech-Squad

Allah SWT

Zone-Xploiter

Tech-Squad

#ARPAttack

#Zone-Xploiter

#Tech-Squad

#Zone-Xploiter

#Tech-Squad